Uno de los primeros modelos se mostro al publico el pasado mes de septiembre, en Berlin, durante la feria de tecnologia IFA. Oocupaba un lugar, no demasiado destacado, en el pabellon de LG en el certamen. Alli, sin grandes carteles ni anuncios, parecia una pantalla plana mas, entre las muchas otras que estaban colgadas en la pared. Sin embargo, delante de este monitor de 42 pulgadas habia cola. Y dos tecnicos que se afanaban en explicar a los visitantes donde era mejor colocarse para disfrutar del espectaculo.

Era cierto, ahi estaba, uno de los primeros televisores en 3D del mercado. Y en pleno funcionamiento.

A una distancia de unos cuatro metros, sin necesidad de gafas ni otros artilugios, bastaba con mirar a la pantalla. Los objetos parecian salirse de ella por lo menos medio metro. Y acercarse al observador.

El efecto, desde luego, es sorprendente. Y uno podia moverse de un lado a otro, hacia los lados de la pantalla, y seguir percibiendo las tres dimensiones.

Imagenes estereoscopicas

El secreto de la marca coreana es un filtro dinamico incorporado al monitor 3D Flatron. Un filtro que es capaz de generar imagenes estereoscopicas, que llegan por separado a ambas retinas del observador, dandole la sensacion de profundidad. La mejor posicion es frente a la pantalla, a una distancia de entre tres y siete metros. Una vision muy escorada hace que se pierda el efecto casi por completo. El monitor es capaz de ofrecer hasta veinticinco perspectivas diferentes para aprovechar una sola imagen. A mayor numero de perspectivas utilizadas, mayor calidad y realismo.

Otro aspecto importante es la necesidad de que la programacion se emita en alta definicion, porque el sistema divide la senial en dos y la muestra por separado. Con una senial digital convencional no se obtendria la calidad suficiente, explica un responsable de LG.

Los primeros monitores en 3D de la marca coreana ya se estan utilizando en centros comerciales y en el aeropuerto internacional de Kimpo, en Seul. LG preve la llegada del M4200D, que asi se llama el modelo, a Europa y Norte America en Mayo de 2007. En Europa, el televisor se llamara M2410D.

Otras marcas disponen tambien de ofertas en el campo de las tres dimensiones, entre ellas Philips, que tambien se basa en un filtro, en forma de panal, que la firma holandesa monta en la parte externa de la pantalla. Asi, cada uno de los ojos de un espectador accede a pixeles diferentes, lo que permite la vision tridimensional. El sistema es capaz de transformar cada´ unico pixel en nueve diferentes de modo que basta con mirar desde angulos ligeramente diferentes para acceder a pixeles tambien diferentes. El cerebro, al procesar las imagenes que le envian las dos retinas, hace el resto.

Los elevados precios (11.000 euros cuesta el de LG y 12.000 el de Philips) y la aun escasa penetracion de la alta definicion hacen que las primeras aplicaciones sean publicitarias, con un importante campo en el mundo de los videojuegos

Fuente: J. M. NIEVES MADRID.

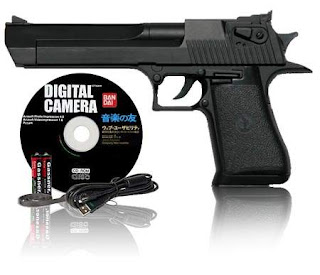

Un programa de television producido por Takeshi Kitano (el creador y presentador de Humor amarillo) ha armado un gran revuelo en los ultimos meses en Japon. Se trata de Manos arriba, un programa de humor al estilo inocente, inocente donde unos reporteros simulan un atraco con pistolas de juguete. En realidad las pistolas incorporan una camara digital que registra en imagenes y sonido la accion desde el punto de vista subjetivo del arma.

Un programa de television producido por Takeshi Kitano (el creador y presentador de Humor amarillo) ha armado un gran revuelo en los ultimos meses en Japon. Se trata de Manos arriba, un programa de humor al estilo inocente, inocente donde unos reporteros simulan un atraco con pistolas de juguete. En realidad las pistolas incorporan una camara digital que registra en imagenes y sonido la accion desde el punto de vista subjetivo del arma.