EL FACTOR HUMANO, ESLABON MAS DEBIL DE LA SEGURIDAD DE LA INFORMACION

Especial seguridad en el puesto de trabajo

A todos nos suena la frase de que la seguridad no existe al cien por cien. Y esta premisa coge mas fuerza cuando nos referimos al funcionamiento de las organizaciones, en las que el eslabon humano puede ser el punto mas debil en la cadena de produccion. En este sentido, los empleados juegan un papel clave en la seguridad de la informacion y, en ocasiones, las empresas no le dan el valor que merece, tanto en formacion y en el fomento de la concienciacion como en destinar recursos para el buen control.

Mucho se ha hablado sobre los peligros externos que amenazan la informacion de las compannias, por medio de las mas sofisticadas tecnologias. Pero el mundo empresarial aun no tiene demasiado en cuenta que, a veces, el mayor riesgo esta dentro de casa: empleados que poseen documentacion confidencial, tecnicos que conocen absolutamente todas las claves de acceso de la organizacion, profesionales poco motivados o a disgusto con la empresa, falta de recursos para automatizar la identificacion de cada trabajador, multiples contrasenias que acaban apuntadas en algun papel, despistes u olvidos de bajas de ex-empleados por parte de los administradores, etc.

El factor humano es clave y, hoy en dia, destinar todos los medios y recursos, por mas innovadores que sean, solo en la seguridad TIC, sin tener en cuenta la supervision de los procesos en los que intervienen las personas es dejar abierta una puerta al abismo de las vulnerabilidades.Los invitados al encuentro institucional que habitualmente organiza Red Seguridad, debatieron este asunto, el de la seguridad de la informacion en el puesto de trabajo. Directivos y portavoces de cinco grandes companias -BT, CA, Mambo, Panda Software y Unitek-, analizaron los distintos aspectos que aseguran la informacion en el puesto laboral, orquestados por Manuel Ballester, director de la publicacion.

Una idea que compartieron los cinco expertos es la que lanzo, en una primera intervencion, Francisco Javier Garcia, Security&Pre-Sales Manager de Mambo: El eslabon mas debil dentro de la seguridad es el humano, por lo que debe fomentarse la concienciacion de que la seguridad es siempre muy importante para el negocio, y no esperar a que la informacion y los datos esten en peligro.

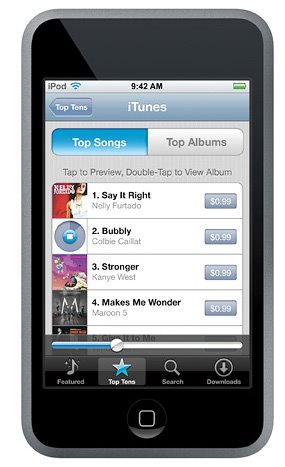

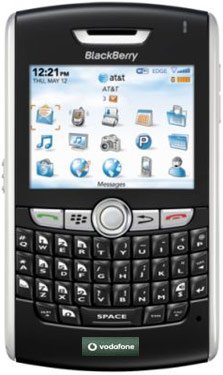

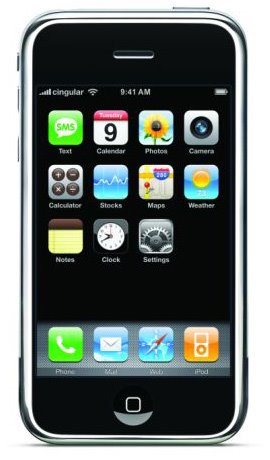

Con la movilidad, ademas, el peligro aumenta. Las empresas y el trabajador enriquecen sus quehaceres con nuevos elementos -cada vez mas utilizados-, como son las tecnologias inalambricas. “El uso de portatiles, USB, PDA o telefonos moviles es hoy la puerta principal para la entrada de virus, ya que hace que muchas personas tengan acceso a nuestra red”, comenta Garcia. Asi, aunque segun este profesional, la seguridad perimetral va a seguir siendo importante, no hay que perder de vista estas nuevas vias y autorizar usos para proteger el puesto de trabajo.

Amenazas internas Por su parte, Josep Micolau, Consulting Manager de CA, aseguro que mientras que antes, los peligros entraban de fuera, y actualmente se cuenta con la correspondiente defensa, ahora la preocupacion es interna -robo de datos-, lo que obliga a buscar proteccion, incluso frente a los propios administradores de redes, por medio del control de accesos.Micolau recordo que, a veces, mas en concreto en los servicios de outsourcing, no se sabe bien quien tiene la informacion de contrasenias, accesos, etc.: No se tiene en cuenta que el que esta dentro de la casa y administra los sistemas, posee informacion confidencial”. A este respecto, Micolau manifesto que “el cifrado puede ser una solucion personal, aunque no corporativa. Y que para proteger el entorno empresarial es necesario definir bien los grupos de informacion y gestionar correctamente los accesos a la informacion.

Jesus Dominguez, portavoz de BT, abogo tambien por la concienciacion y por la valoracion de los peligros, que dependen de cada empresa, tipo de negocio, tamanio, objetivos... El tener una buena politica de seguridad pasa porque toda la organizacion sea consciente de sus riesgos para poder atajarlos, afirma este profesional. Y aniade: Si los usuarios no estan convencidos de como tienen que usar su puesto de trabajo y tenerlo seguro; si el administrador da permiso a los empleados a acciones como desfragmentar el disco o instalar programas; mientras que aun existan algunos directivos que se salten sus propias politicas de seguridad...; siempre habra una manzana expuesta que, en caso de que se contamine, el efecto puede perjudicar a toda la compania. En esta mesa redonda, Jorge Gonzalez, Product Manager de Panda Software, defendio que los nuevos puestos de trabajo, que crean interacciones dinamicas, necesitan politicas de seguridad distintas, dentro del entorno fisico y fuera.

En esta linea, Gonzalez hizo referencia a medidas reactivas -antivirus, antispam, etc.- y a medidas proactivas, que ayuden a anticiparse a los peligros.El directivo de Panda Software hizo una reflexion autocritica en alto, sobre la manera de actuar del sector: Los directivos aun no estan del todo sensibilizados con la seguridad de la informacion, debido a que no hemos sabido hablarles en su idioma, no hemos sabido transmitirles la importancia que tiene la seguridad.

Al igual que sus companieros de debate, Jorge Gonzalez expreso la idoneidad de los controles de acceso y aplicaciones, para la seguridad corporativa, asi como las tecnologias de cifrado, para seguridad local.

Sin embargo, el representante de Mambo dijo que de nada sirve tener herramientas tecnologicas de seguridad si no formas a las personas.

De hecho, a partir de la experiencia del mayorista en los cursos de formacion que imparte sobre la materia, Francisco Javier Garcia explico que el feed-back que captan de los tecnicos que reciben ese aprendizaje es que la alta direccion de las empresas es la que parece no estar concienciada: Los directivos invierten en seguridad, quiza porque este de moda, pero no aplican bien esa inversion. Y agrego que aunque se forme a los tecnicos, esa preparacion no llega ni a los directivos ni a los departamentos de Recursos Humanos, que tambien tendrian que estar implicados ofreciendo, por ejemplo, boletines internos en los que, de forma amena, el empleado pueda aprender conceptos de seguridad TI, tal y como ocurre con otros aspectos en la formacion de las empresas como los idiomas, prevencion de riesgos laborales, etc..

Un punto que tambien dispuso Jesus Dominguez, de BT, cuando aclaro que no veia necesaria la creacion de una estructura de formacion ajena a la empresa, ya que la formacion en seguridad TIC tendra que ir en paralelo a los procesos de formacion de la empresa. El directivo de CA compartio la opinion de su colega en el foro, y puntualizo que, ademas, la formacion debe formar parte de la politica de seguridad de la organizacion, que previamente haya sido aprobada por la direccion.

Por otra parte, para Micolau la formacion no alude tanto a la ensenianza de herramientas y conocimientos tecnicos, como a la concienciacion del empleado.

En este sentido, su propuesta de concienciacion, en la linea de la de Francisco Javier Garcia, se centra en potenciar la concienciacion y la formacion por medio de incentivos mas atractivos para el trabajador -del tipo de bonos, premios, etc.-, ya que hay que ponerse en el lugar del usuario final y hacerselo facil. Un reto que requiere imaginacion y colaboracion por parte de los diferentes departamentos de la compania: El trabajo debe ser conjunto entre el departamento de Seguridad, el de Recursos Humanos y otros profesionales, como expertos en formacion, o incluso en conducta humana, porque un mal habito a veces tira por tierra todos los esfuerzos realizados.

Y es que, tal y como se viene repitiendo en estos encuentros institucionales de Red Seguridad, la seguridad es una actitud que se puede aprehender con el tiempo. Josep Micolau sentencio que si los empleados siguen viendo la seguridad como un impedimento (lista de contrasenias, procesos lentos...), ira en contra de la propia empresa.

Karmelo Arbina, director Comercial de Unitek Espania, completo una vision que es aun mas compleja en el mundo de la seguridad de la energia: En ocasiones tenemos que hablar con los responsables de instalaciones o de mantenimiento, no con el responsable de seguridad TIC, y les tenemos que formar para que sepan que los Sistemas de Alimentacion Ininterrumpida (SAI) son imprescindibles para la continuidad de su negocio.

Arbina sostiene que sin energia, el resto de los equipos no funcionan, ni aseguran. Y aconsejo como metodo de formacion, el propio ejemplo que sigue su compania: Nosotros hacemos miniconvenciones de demostracion, en las que la gente puede ver realmente como funciona un SAI y como puede afectar a su negocio. El directivo de Unitek corroboro que, tras este tipo de convenciones, aumenta la demanda.

Politicas creibles y asumibles Jesus Dominguez, representante de BT, expuso tambien como patron la experiencia de su organizacion: En BT, cualquier politica que se quiera implantar tiene que ser decidida y asumida por la direccion, pero ademas, esta tiene que ejercerla, porque sino es poco creible para los empleados.

Por otro lado, Dominguez rompio una lanza por este tipo de encuentros de seguridad y los pequenios avances al respecto, ya que segun el, hace tres anios, esta mesa de debate era impensable.

Uno de los motivos que, en la opinion de este experto, ha contribuido a crear un clima de discusion y estudio es la actualizacion legal: Hay concienciacion, aunque sea en un nucleo muy reducido, que antes no existia.

En este sentido, las normativas actuales y la evolucion de las leyes en otros paises nos da fuerza para cumplir con los requisitos de seguridad en las empresas, opina Jesus Dominguez.

Otro revulsivo para potenciar la seguridad de la informacion, para este especialista, sera el DNI electronico.

Segun Jorge Gonzalez, la seguridad fisica es fundamental, porque una mala gestion puede conllevar el robo de informacion (documentos en papel), pero nunca se puede olvidar la seguridad logica. Aunque sugirio que un modelo en el que se combinen ambos aspectos es quiza la mejor forma de que una empresa este segura.

Seguridad fisica e informatica- Por su parte, Jesus Dominguez apunto: Es cierto que, a veces, nos olvidamos de la seguridad fisica y de en que manos quedan las llaves de despachos..., y eso habria que tenerlo presente en el analisis de riesgos.

El directivo de Panda Software reivindico una responsabilidad compartida. La seguridad la debemos poner en marcha y mantener entre todos e implica a toda la sociedad: el equipo de tecnologias de la informacion -con sus conocimientos tecnicos-, los empleados -aplicando la cultura de seguridad-, los departamentos de Recursos Humanos y de Comunicacion -para la gestion del cambio y la formacion-, la Administracion Publica -activando programas como el Plan Avanza-, y los proveedores y los medios de comunicacion -en su funcion de concienciadores e informadores-.Incluso, tal y como comento Francisco Javier Garcia, el usuario final es parte fundamental del proceso, y hay que transmitirle confianza.

Muchos trabajadores son usuarios finales en sus hogares y para ellos la conectividad debe ser transparente, por lo que debemos darles una base, explica Garcia.Jesus Dominguez cree que el usuario no tiene que entender los conceptos tecnicos de la seguridad informatica, pero tiene que ser participe de las problematicas y peligros que hay, amenazas que ademas, pueden incrementar con su actitud.

Garcia apunto que, a pesar de todo lo dicho, lo que debe regir siempre es el sentido comun, porque si uno no da su tarjeta de credito a nadie, ni sus claves, por que da los datos de sus accesos informaticos en la empresa.

Estandarizacion y certificacion- Los cinco invitados tambien coincidieron en que tanto la estandarizacion como las cetificaciones por parte de organismos externos independientes, ayudaran al sector a que las empresas y los usuarios cumplan los requisitos de seguridad que cubran sus activos de informacion.

Fuente Red seguridad